| [스크랩] [포스팅] 드러난 OTP의 맹점, 이대로 괜찮은가?ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ | defect·insight /결함 |

멀라머가 2018. 3. 8. 05:27

http://blog.daum.net/choclub/2934

신종 해킹 툴을 사용해서 유저의 계정 정보를 빼내어 고급 아이템을 갈취해가는 피해사례는 MMORPG 초창기부터 있어온 일이다. 그래서 많은 개발사들이 유저들의 계정 정보를 보호하기 위해 전자 금융에서 사용하던 OTP 시스템 등 보안을 강화하는 서비스를 시행하고 있다.

그러나 OTP 유효시간 등 보안상의 허점을 이용한 해킹은 최근 발매된 <디아블로 3(이하 디아3)>에서도 계속되고 있으며 오늘도 유저들의 피해 제보가 끊이지 않고 있다. 왜 이런 문제가 발생하는 것이며 다른 게임의 사례는 어떠한지 디스이즈게임에서 살펴 봤다. /디스이즈게임 버징가

※ OTP란 one Time Password의 약자로 고정된 패스워드 대신 무작위의 난수로 생성되는 일회용 패스워드를 사용하는 사용자 인증 방식을 말한다. 보안을 강화하기 위해서 도입한 시스템으로 로그인할 때마다 일회성 패스워드를 생성해서 같은 패스워드가 반복해서 사용됨으로써 발생하는 보안상의 취약점을 극복하기 위한 방식으로 도입됐다.

| OTP 논란, 과연 안전한가? |

OTP를 설정해도 해킹에 당하는 사례는 블리자드의 전작인 <WoW>에서부터 지속해서 제기돼왔던 문제다. 블리자드는 해킹에 몸살을 앓고 있는 유저들에게 대대적으로 OTP 시스템을 홍보하고 사용을 권장했으나, 곧 허점이 드러났고 유저들의 해킹 피해는 계속됐다.

이는 <디아3>에서도 전혀 나아지지 않았다. 서비스 초창기에 해킹을 당한 유저 중 대부분은 OTP를 사용하지 않는 유저들이었다. 이에 블리자드는 해킹 신고를 접수한 유저들이 반드시 OTP를 등록해야 복구를 진행해주는 등 <WoW>에서처럼 OTP 사용을 적극 권장했다.

▶ 관련 기사: 기자도 당했다! 눈물의 해킹 복구 및 예방법 [클릭]

이에 그동안 OTP를 사용하지 않던 유저들도 해킹을 방지하기 위해 OTP를 사용하기 시작했으나 결국 OTP를 등록한 계정도 하나 둘 '털리기' 시작했다는 제보가 잇달았다.

▲ 지금 이 시간에도 OTP 관련 기술 지원 문의는 끊이지 않고 있다.

유저들의 해킹 제보가 이슈가 됐을 때 <디아3>의 OTP는 <WoW>와는 달리, 한 번이라도 로그인에 사용한 OTP는 바로 폐기돼서 유효시간이 지나지 않았더라도 다시는 사용할 수 없다는 정보가 유저들 사이에 퍼졌으나, 이는 사실이 아닌 것으로 판명 났다.

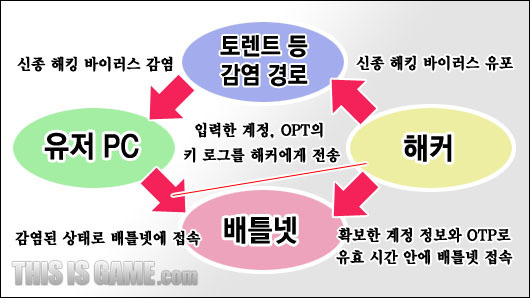

즉, 현재 블리자드의 OTP 시스템으로는 키 로그(유저가 입력한 계정, 패스워드 정보)를 갈취하는 바이러스 또는 백도어에 감염된 컴퓨터라면 OTP를 등록한 계정이나 그렇지 않은 계정이나 똑같이 해킹에 당하게 된다.

▲ 지금의 <디아3> OTP로는 이런 방식으로 해킹 사례가 충분히 발생할 수 있다.

| OTP의 안정성, TIG 기자들이 직접 실험해 봤다 |

OTP의 핵심은 특정 시점에 범용 사용자 모듈 식별(USIM)에 따라 생성된 일회용 패스워드를 정해진 유효시간 내에 입력하는 것이다. 그러나 실제로 일회용 패스워드의 효력은 앱에 표시되는 유효시간이 끝나고 패스워드가 교체된 후에도 약 1~3분 정도 유효하다.

TIG 기자들이 직접 실험해본 결과, A 자리에서 로그인에 사용한 계정 정보를 OTP 유효시간이 종료된 뒤에 B 자리에서 그대로 사용했더니 로그인에 성공했으며, 그 즉시 A 자리의 클라이언트가 종료되는 것을 확인했다.

또한, '123456' 라는 OTP 번호를 부여받은 뒤 두 번 패스워드가 갱신된 뒤에 '123456'을 그대로 사용해도 로그인할 수 있었다. 즉, 유저의 계정 정보와 OTP를 해킹 툴을 통해 획득한 해커는 유저가 접속한 지 1~3분 이내로 접속하기만 하면 해당 계정을 사용할 수 있는 것이다.

▲ OTP 59083041로 시도해 봤다.

▲ OTP가 바뀐 지 한참 뒤에 접속을 시도!

▲ 인증이 되고 있다?!

▲ 접속에 성공했습니다.

| 다른 게임은 OTP를 어떻게 운영하고 있을까? |

그렇다면 다른 게임은 어떨까? <디아3>와 비슷한 시기에 서비스를 시작한 NC소프트의 <블레이드앤소울>을 예로 들어 보자. < 블레이드앤소울> 역시 <디아3>와 비슷한 방식의 OTP 시스템을 사용하고 있다.

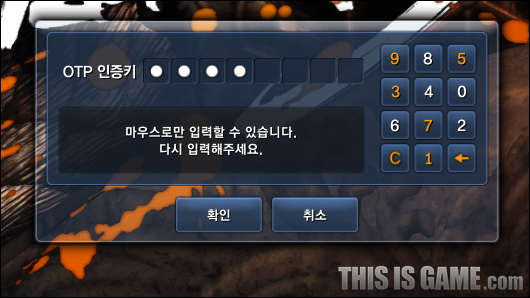

<블레이드앤소울>의 OPT 시스템이 <디아3>와 다른 점이라면 한 번 사용한 OTP는 즉시 폐기되므로 다른 컴퓨터에서 같은 OTP를 사용해 로그인하는 것이 불가능하다는 것이다. 이는 계정의 보안성을 크게 강화시켜 준다.

게다가 유저가 OTP를 입력하기 위해서는 순서가 무작위로 섞인 숫자 패드를 클릭해서 번호를 입력해야 하므로 키보드를 사용해서 직접 패스워드를 입력하는 <디아3>보다 키 로그를 갈취하기 까다롭다. 또한, 입력된 번호는 암호화되서 화면에 '●'로 표시된다.

이는 보안이 중요한 전자 금융 거래에서도 사용하고 있는 방식으로 상대적으로 허술해 보이는 <디아3>와 대조되는 모습이다.

▲ 숫자 패드는 접속할 때마다 순서가 무작위로 바뀐다.

▲ 한 번 사용한 OTP로 다른 컴퓨터에서 접속을 시도하면

위와 같은 메시지가 출력되면서 클라이언트가 종료된다.

| 아직은 스스로 조심하는 수밖에 없다 |

<디아3>의 유저들이 자신의 계정을 보호하는 가장 좋은 방법은 블리자드가 배틀넷의 OTP 시스템을 <블레이드앤소울>처럼 완전한 일회성 패스워드 생성 체계로, 그리고 패스워드 입력 방식을 키보드에서 마우스로 변경하는 것이다.

그러나 이 방법은 단시간 내에 적용되기는 어렵다. 그러므로 이런 상황에 다소 화가 나더라도 유저 스스로 좀 더 보안에 신경 쓰는 것이 현재로서는 최선의 방법이다.

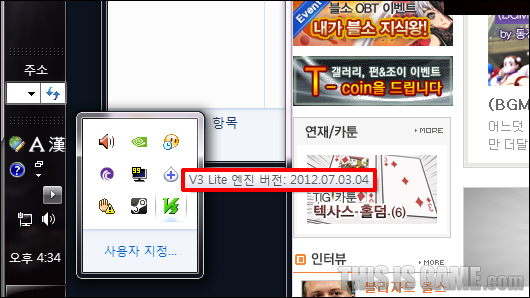

개인 컴퓨터 사용자는 확인되지 않은 토렌트 시드 파일 등의 자료를 보안 검사 없이 사용하는 일을 자제해야 한다. 그리고 항상 백신프로그램을 활성화해 두고 최신 업데이트를 유지하는 것이 좋다. 여유가 있다면 정기적으로 정밀 검사를 실행하도록 하자.

▲ 보안 프로그램의 최신 업데이트는 기본이다.

피시방 유저라면 <디아3>를 실행하기 전에 항상 백신프로그램이 최신 업데이트됐는지 파악하고, 자동업데이트가 실행되지 않거나 백신프로그램이 활성화되지 않는다면 이미 감염된 컴퓨터일 가능성이 높으므로 자리를 옮기는 것을 추천한다.

그리고 인증번호를 입력하기 전과 로그인한 직후에 인증기 앱 왼쪽 아래의 '동기화 버튼'을 터치해서 OTP 유효 시간을 서버와 최대한 맞추도록 하자.

▲ 새로고침 아이콘 터치는 필수!

지금 이 시간에도 해킹 툴은 끊임없이 발전하고 있으므로 최신 백신 툴이라도 이를 모두 잡아낼 수는 없다. 게다가 무심코 한 번 열어 본 이메일에도 해킹 툴이 감염되는 세상이다. 아직 해킹에 당하지 않은 유저라도 언제나 해킹의 위협에 노출돼 있다는 얘기다.

배틀넷 OTP 시스템의 맹점은 이미 드러났고, 많은 유저들이 개선을 촉구하고 있다. 유저 개개인의 주의를 바라기보다는 더 근본적인 해결이 이뤄지기를 기대한다.

▶ 관련 게시글: 언패킹 유저의 OTP 관련 문제점 및 사용자 해결 방안 [클릭]

출처 : 블로그

글쓴이 : 멀라머가 원글보기

메모 : 멀라머가 2013.06.20 02:58 답글 | 신고 자 이래도 넥슨 OTP가 안전하다고 말할래?! 해킹은 누구나 당할수 있다고. 지 컴터 아무리 보안철저하게 해도 당할수 밖에 읍다 -0- 내꺼 복구해라. 1년넘었다 -0- 넥슨 너네도 그렇게 큰 기업이고 큰 게임회사면서... 해킹을 쉽게 당하자나?! 누구나맘만 먹으면 당한다고...

'defect·insight > 결함' 카테고리의 다른 글

| [스크랩] [해킹] 청첩장 무료쿠폰을 사칭한 스미싱 피해 주의하세요 ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ (0) | 2021.09.15 |

|---|---|

| [스크랩] 보통은 해킹을 당하면 복구가 기본인데 ... [스크랩] 해킹을 당하면 빨른시간안에 자기가 접속한 id의 ip가 어디인지 알아내야해 ... [스크랩] 넥슨 너네 게임 운영 방침 가관... 누가 누.. (0) | 2021.09.15 |

| [스크랩] 해킹당한 후기 [클럽원] 내용 전형적인 3자사기 유형 (0) | 2021.09.15 |

| [스크랩] 해킹당한 후기(마지막답변)ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ (0) | 2021.09.15 |

| [스크랩] 해킹 당한 내용 후기 소감........ (0) | 2021.09.15 |

댓글